汽车网络安全问题貌似是大部分涉足网联与自动驾驶汽车的企业不太愿意提及但却真实存在的令人头疼的难题,它要求相关企业以设计建造大型建筑物的思维方式来重新思考汽车——建筑师在施工前先假设该建筑物会遇到各种不利因素(如火灾、地震、强台风、恐怖袭击等),然后在设计时就想办法提前应对。而这正是汽车工程师在应对汽车网络安全问题时所需借鉴学习的思维方式,因为传统的汽车设计方式并未假设汽车会遭到大规模网络攻击。

随着汽车网联功能带给用户的便利越来越多,汽车网络安全问题变成了一个亟待解决的难题。厚势在 7 月 26 日发布的文章《可与硅谷并驾齐驱:10家最强的以色列网联与自动驾驶汽车创业公司》中介绍的两家以色列创业公司 Argus Cyber Security 与 Karamba Security,其主营业务便是汽车网络安全领域。值得一提的是,以色列的网络安全技术独步天下。与上述两家公司类似,在纳斯达克上市的以色列网络安全公司 Check Point、Palo Alto Network、Cyber Ark 皆由以色列国防军精英情报部门 8200 部队的战友所帮助创建。

本文将介绍汽车网络安全的入门知识,回答包括但不限于以下几个问题:

黑客入侵汽车的基本原理是什么?

商用车与乘用车在被入侵时有何区别?

可为黑客利用的汽车上的侵入点有哪些?

历史上有哪些汽车入侵案例?

有哪些安全防范措施可供使用?

汽车网络安全领域最近发生的两则重大新闻

细心的读者可能发现了,在过去短短 5 天中,汽车网络安全领域就发生了两条重磅新闻。

图 1 Charlie Miller 与 Chris Valasek 加入 Cruise Automation,Kyle Vogt 表示欢迎

第一条是,如图 1 所示,北京时间 7 月 30 日在推特上爆出消息,两位在 2015 年因成功地远程侵入一辆吉普切诺基而震惊业界的著名黑客查理·米勒(Charlie Miller)与克里斯·瓦拉塞克(Chris Valasek)日前离开了滴滴出行,加入了去年被通用汽车以 10 亿美元收购的自动驾驶初创公司 Cruise Automation,创始人兼 CEO 凯尔·沃格特(Kyle Vogt )表示热烈欢迎!

第二条是,北京时间 8 月 1 日,据《今日美国》(USA Today)报道,来自中国安全研究人员成功破解了 Tesla Model X。研究者们利用汽车网络浏览器中存在的一系列漏洞,通过 Wi-Fi 和移动互联网来远程控制汽车,完成了启动汽车制动器、开关车门和后备箱、自动播放广播等未经车主允许的动作。

特斯拉公司随后发表声明,表示鼓励此类研究,希望研究者们通过特斯拉旗下的「有奖捉虫计划」(bug bounty program)将这些漏洞公开,因为这样可以防止潜在的问题发生。值得庆幸的是,特斯拉公司可以通过空中下载技术(Over the Air,OTA)及时更新系统和软件,而不需要像传统车企那样通过召回汽车来安装安全补丁。事实上,它很快就通过操作系统和浏览器的更新升级对这两个漏洞进行了修复。

针对类似《速度与激情 8 》中所表现的汽车网络安全问题——大反派塞弗控制数千辆被入侵的僵尸车大闹纽约市区(如上文视频片段中所示),特斯拉创始人埃隆·马斯克曾半开玩笑地表示:「我认为自动驾驶汽车最令人关注的问题之一是有人会实现全面的入侵。 如果有人说他能够破解特斯拉所有的自动驾驶汽车,他会说把这些车全部都开到罗得岛去。这对特斯拉来说将是一种终结,罗得岛上的很多人都会感到愤怒。」

网联乘用汽车的挑战

如果物理设备连接到互联网,则有针对性的网络攻击就有可能会发生。因此,考虑到目前的道路上有数千万辆网联汽车,预计到 2020 年将会达到数亿辆,对司机、乘客、行人的安全与隐私的威胁,以及对私人与公司财产的威胁已经存在,并将大幅增长。

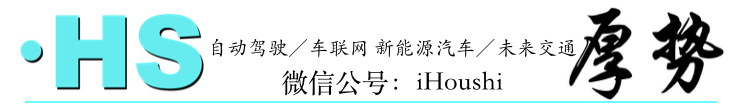

图 2 构成网联汽车受攻击面(Attack Surface)的部分攻击入口

虽然网联功能可以用来(并已经被用来)使我们在行驶过程中更安全、更富有成效或者更放松愉悦,但它创造了一个受攻击面(Attack Surface),通过它可以访问汽车脆弱的 CAN 总线系统,如图 2 所示。一旦成功侵入,黑客能够从远程向汽车发送指令以窃取个人或企业的数据、跟踪某辆汽车或整个车队,并劫持非安全或安全关键功能——想象一下汽车在高速公路上失去转向能力或制动能力时的情景!

图 3 记录在案的汽车网络入侵案例

展望未来,到 2020 年,几乎所有新制造的车辆都将带有嵌入式、系留式或智能手机镜像等网联功能。在 2016 年第一季度,汽车已经占全部新型移动设备总量的 1/3。汽车的网联功能已不再是未来主义者的梦想,而是已经渗透到汽车行业。如前文所提到的,2015 年,两位白帽黑客 Charlie Miller 和 Chris Valasek 侵入一辆吉普·切诺基私家车的行为,证明了网联汽车确有早已存在但未被重视的风险。除此之外,记录在案的汽车网络入侵案例还有多起,涉及到的车型有凯迪拉克凯雷德、英菲尼迪 Q50 和丰田普锐斯,如图 3 所示。

幸运的是,客户的安全和满意是汽车制造商的首要担忧。像刚出生的婴儿一样,网联汽车也需要得到不断的监控和保护。汽车制造商、一级供应商、监管机构、保险公司、技术公司、电信公司以及受新型攻击环境影响的组织都在努力加强整个行业对汽车网络安全的重视程度。

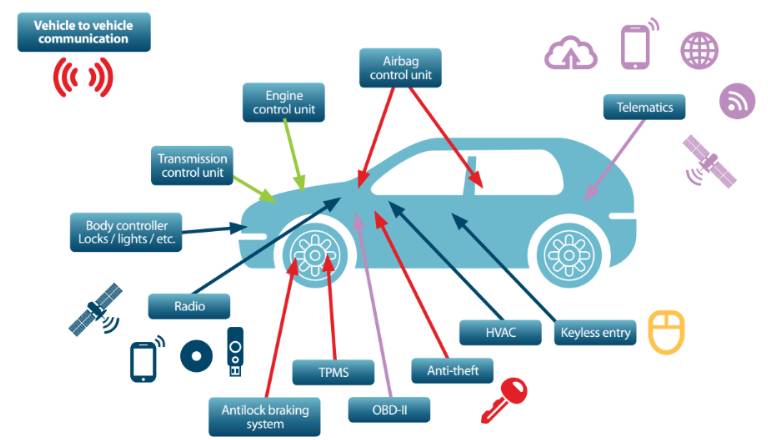

图 4 汽车网络安全领域的合作平台 Auto-ISAC

由于动态和处于不断发展中的威胁环境,利益相关者正在采取多种方式。例如,上述各方正在诸如新成立的 Auto-ISAC(Automotive Information Sharing and Analysis Center)等组织中进行合作,并将网络安全整合到整个汽车的生命周期中——从概念设计到生产制造,再到维护保养,直到最后报废。值得一提的是,Auto-ISAC 致力于「加强全球汽车行业的网络安全意识并促成协作」,并于 2016 年 7 月对外发布了《汽车网络安全最佳实践指南》(Automotive Cybersecurity Best Practices),如图 4 所示。

图 5 两位参议员马基和布鲁门塔尔在 2015 年提交了《间谍车法案》

各国政府还注意到由汽车网联功能所引发的新兴公共安全问题,而这导致了诸如参议员马基和布鲁门塔尔在 2015 年提交了《汽车研究安全和隐私法案》(Security and Privacy in Your Car Act),又称《间谍车法案》,因为法案的英文缩写为「SPY Car Act」。有关政府机构还发布了多份报告,如由欧盟网络和信息安全机构(European Union Agency for Network and Information Security ,ENISA)发布的报告《智能汽车网络安全和恢复力》(Cyber Security and Resilience of Smart Cars)以及由美国国家公路交通安全管理局(US National Highway Traffic Safety Administration ,NHTSA)发布的《联邦促进汽车网络安全指导守则》(Federal Guidance for Improving Motor Vehicle Cybersecurity)和《NHTSA 与汽车网络安全》(NHTSA and Vehicle Cybersecurity)。

网联商用汽车的挑战

2013 年,重型卡车单单只在美国就运送了价值超过 11.5 万亿美元的货物。作为美国同时也是世界经济的支柱之一,卡车运输业目前正在配置网联技术,以提高车队运营效率、简化交货流程以及减少停机时间与燃料成本等。这些网联技术还有潜力通过新的创造性功能,如编队行驶、事故避免、预防性维修和降低驾驶员流动率,来进一步提升企业的利润空间。

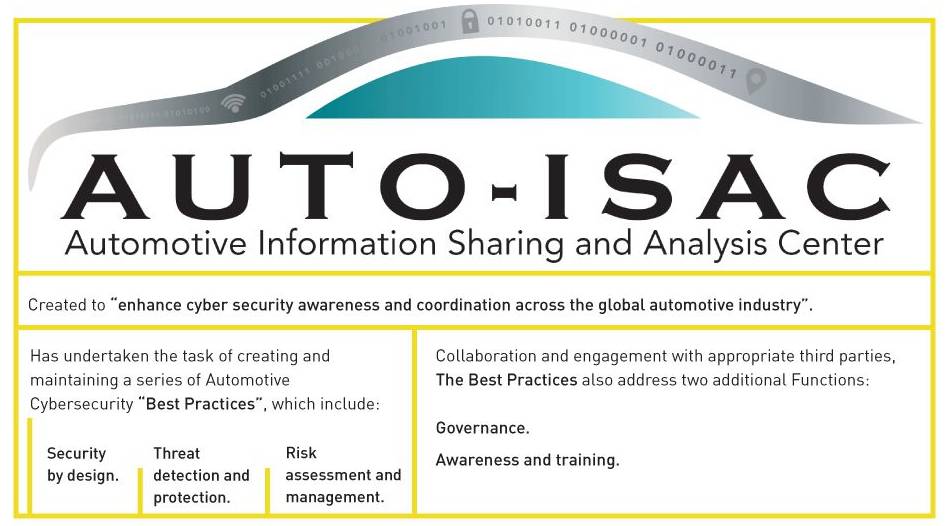

图 6 诸如卡车之类的商用车也能被网络攻击,甚至比乘用车更容易

虽然对货运和商业车队运营商的竞争力至关重要,但网联功能使得这些车辆和它们运营商成为某些一心求财的黑客有利可图的攻击对象,如图 6 所示。作为参照,在英美两国每年由网络安全问题引发的病例劫持事件就有数十起,黑客索要的赎金对医院造成巨大损失。但金钱不是影响对卡车发动网络攻击的唯一因素——目前通信标准 J1939 在卡车和许多其他商用车中广泛使用,这使得网络犯罪分子能够施行即时可扩展的「万全之策」(one size fits all)式的攻击。这使得负责数价值万亿美元货物运输工作的车队运营商处于巨大的商业风险之中,因为对黑客来说网络攻击是有利可图的,而且对卡车发动攻击实际上比乘用车更容易。

此外,就像乘用车主也期望得到由网联功能提供的高级服务但与此同时又不会牺牲车辆安全性或个人隐私性,商用汽车车队的运营商也需要诸如规划路线和远程诊断之类的功能来保持行业竞争力,即便会面临网络安全风险。目前,燃料费用、司机工资和维护费用约占运输费用总额的 62%,而在卡车配置网联技术后,将有希望同时减少这三方面的费用。

卡车配置网联功能的好处是可通过被称为远程信息处理网关单元(Telematics Gateway Unit,TGU)的组件通过互联网传输大量车载资讯信息。然而,随着 TGU 与外界进行通信,它也将卡车司机和车队运营商暴露给了潜在的黑客。研究人员甚至已经展示过,如何访问和破坏那些管理着工资单、交货时间表以及车载网络的关键个人及企业信息系统。

由于在公共互联网上不需要任何认证,就可以发现和访问成千上万的这些卡车 TGU。业界应迅速行动起来,翻新那些没有任何网络安全防护措施的老化车队,将网络安全功能带到整个卡车的开发周期和使用周期中。

小结:汽车网络安全问题需得到正视和解决

图 7 一图看懂汽车网络安全

在图 7 中,总结了汽车网络安全的几个关键问题,综合前文内容,可回答文章开头所提出的 5 个问题。其中最核心的问题是,该如何最小化汽车网络安全风险?图 7 中给出了以下 5 方面的建议:

保证所使用的汽车软件为最新版本!

对汽车原装软件进行修改时应特别小心注意!

当给汽车连接第三方设备时应先判断其安全性再做决定!

注意那些能把物理设备连接到你的汽车的人!

永远做到人离车锁!

当然,上述行为只能治标不能治本,最妥帖的办法是给网联汽车配置网络安全防护系统。目前,国内在这方面的法律法规以及行业规范有《中华人民共和国网络安全法》以及《车联网网络安全防护指南细则(讨论稿)》,但具体落实到汽车制造商所生产的汽车上的安全防护措施能有多少,尚不得而知。

此外,据笔者的印象,不同于网联与自动驾驶汽车,汽车网络安全领域的创业公司极为稀少。但正如图 7 最后所说的,「没有防护,何谈安全?」(There is no safety without security !),能够被黑客轻易侵入的自动驾驶汽车或基于自动驾驶汽车的服务,相信没有用户敢去尝试使用。因此,汽车网络安全问题必须得到重视,并加以切实解决。

作者:厚势分析师拉里佩

转载请注明作者和厚势公号:iHoushi

-END-

企业家

新能源汽车

厚

势

汽

车

点击阅读原文,报名参加2017上海智能网联新能源汽车高峰论坛