导读

通信双方不通过信使,就同时获得了密钥。此外,一旦有人窃听,通信方立刻就会发现。这是由量子力学的叠加和测量性质决定的。因此,量子密码术的安全性是物理原理的产物,而不是像RSA那样是数学复杂性的产物。计算技术的进步可以破解RSA,却不能破解量子密码。

对于军事通信来说,安全性永远是第一位的。而利用量子力学的原理构建的量子通信体系,至少在理论上完全没有缺陷,这么完美的“盾牌”似乎有点美好的让人难以置信。由中国人设计并发射升空的首颗量子科学实验卫星“量子”号,其任务之一,就是验证空间尺度上量子密钥分发的可能性。

在“墨子”号量子科学实验卫星发射前夕,卫星总设计师朱振才(左)与副总工程师周依林在量子卫星旁合影留念。摄影:才扬

传统加密技术的隐患

在谈论量子通信时,首先需要明确的是,它瞄准的目标不是“通信”,而是“安全通信”;不是如何将信息从A点发送到B点,而是在我们将信息从A点传输到B点的过程中,如何保证这个过程不被干扰和窃听。

这就需要我们从现有保密措施的缺点谈起。

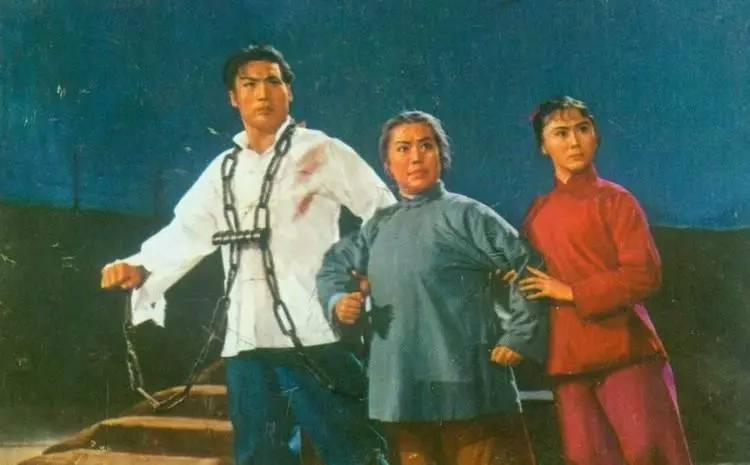

在现有的密码学基本框架下,最容易想到的加密方式,是通信双方事先都知道一组编码规则,即“密钥”,用这组编码规则将明文转换成密文传输。《红灯记》里李铁梅一家拼尽性命保护的密电码,就是这样的密钥。由于双方都知道密钥,所以这种方法叫做“对称密码体制”。

对称密码体制究竟安全不安全呢?答案是:密码本身安全,但密钥的配送(或称为分发)不安全。

先解释一下前一句话:密码本身安全。信息论的鼻祖克劳德·香农用数学方式证明,如果密钥是一串随机的字符串,而且跟要传送的文本一样长或更长,如果每传送一次都更换密钥(即“一次一密”),那么敌方不可能破译密码。这是一个数学定理,其正确性没有争议。

后一句话:密钥的配送不安全。这指的是:怎么让通信双方都知道密钥?香农定理似乎说明,对称密码体制足以满足实用要求,但其实不是。如果用电报、电话、电子邮件等信息通道传输密钥,那么被截获的可能性很大。最安全的办法是让通信双方直接见面交换密钥。可是如果双方能轻易见面,还要通信干什么?

针对这种状况,在现实中,实际使用的方式是让可信的第三方信使传送密钥。从《红灯记》到《潜伏》,无数谍战人员为护送密钥殚精竭虑。不过这种方式的麻烦还是很大。一方面,传送一次很不容易,由此导致密钥更新频率很低,例如半年一换。那么一次一密就无法做到,密码的安全性下降。另一方面,你怎么知道信使是“可信”的?信使叛变或被抓,造成的损失就太大了。

《红灯记》

为了解决密钥配送的问题,聪明的数学家们想出了另外一套办法,称为“非对称密码体制”或者“公钥密码体制”,完全取消了信使。这里的关键在于,解密只是接收方(后面称为B方)要考虑的事,发送方(后面称为A方)并不需要解密,他们只要能加密就行。那好,B方打造一把“锁”和相应的“钥匙”,把打开的锁公开寄给A方。A方把文件放到箱子里,用这把锁锁上,再公开把箱子寄给B方。B方用钥匙打开箱子,信息传输就完成了。如果有敌对者截获了箱子,他没有钥匙打不开锁,仍然无法得到文件。这里的“锁”是公开传输的,任何人都能得到,所以叫作“公钥”,而“钥匙”只在接收方手里有,所以叫作“私钥”。

这种巧妙的思想,实现的关键在于:有了私钥可以容易地得到公钥,而有了公钥却极其难以得到私钥。就是说,有些事情正向操作很容易,逆向操作却非常困难。

我们当前最常使用的密码系统“RSA”就是基于这一原理设计的。李维斯特、萨莫尔和阿德曼三人基于“大数的因数分解”这一数学难题,发明了一种公钥密码体系,用他们三人名字的首字母缩写称为RSA。

但是,“大数的因数分解”这个问题只是一个“难题”,并不是一个不可解决的问题,只是在我们当前的计算水平下,解决它所需的时间代价高达几十万年。如果有新的计算方法出现(比如说量子计算),它的计算时间有望缩短到几分钟甚至几秒钟,这样一来,我们今天存放的那些“秘密”将完全暴露在所有人面前。

尽管当前量子计算的进展还远没有达到实用的程度,但需要注意的是,造出专门处理某些任务的专用量子计算机比造出通用的量子计算机要容易得多。而根据斯诺登所披露的美国国家安全局绝密项目“穿透硬目标”,正是在计划建造一台专用于破密的量子计算机。据传该局已经收集了大量截获的外国政府密电,一旦项目成功,立刻对它们动手。这已经不是“隐患”,而是现实的威胁了!

量子通信能做什么?

量子密码术针对的就是这个困境。它的办法是:抛开非对称密码体制,只用对称密码体制,同时在通信双方产生同一个随机的密钥。厉害之处在于“同时”,这就不需要信使了,堵上了对称密码体制的大漏洞。产生这个密钥之后,双方用它加密信息,再用任何方式传输密文,光缆也行,电话也行,电子邮件也行,甚至平信都行。也就是说,传输密文用的就是传统通信方式了。量子密码术真正管的只是密钥的产生和共享,这就是它又叫作量子密钥分发的原因。

量子密码术实现的方法有若干种,包括BB84协议、B92协议、E91协议、诱骗态协议等等。无论哪种协议,基本思想都是一样的,通俗地说就是通过掷硬币等随机手段,产生一串0和1,利用叠加原理和测量的不可预测性,使得通信的双方手里都有一段同样的数列,这时就可以使用这段数列来进行加密。

现在假设有一个坏人在窃听,我们还可以假设他非常神通广大,双方发出的每一个光子都截获到了他手里,但即使在这种最不利的情况下,他也偷不走情报。为什么呢?因为若想知道每一个光子处在什么状态,就需要做测量,但由于量子力学的特性,“测量”这个动作就有可能改变光子的状态,从而造成接收方收到的信号发生改变。

量子护盾可以保证密码本身安全

为了知道有没有被窃听,通信双方可以随机挑选一些信息进行公布。假如出现了不同,那么他们就知道有人在窃听,这次通信作废。随着这段公布的字符串的长度增加,窃听被发现的概率迅速接近100%。如果公布了很长一段,都完全相同,那么可以确信没有窃听,通信双方就可以把所传输信息中剩下的部分作为密钥。

我们看到,通信双方不通过信使,就同时获得了密钥。此外,一旦有人窃听,通信方立刻就会发现。这两点是量子通信的本质特征,任何协议都是如此。这是由量子力学的叠加和测量性质决定的。因此,量子密码术的安全性是物理原理的产物,而不是像RSA那样是数学复杂性的产物。计算技术的进步可以破解RSA,却不能破解量子密码。

在原理层面,量子密码术可以做到绝对安全。在实践当中,由于种种条件的不完美,可能有各种各样的漏洞。比如说,使用单光子发射进行通信,可以保证所传输的信息都通过光信号传递,除此之外不存在其他泄露,但实际上,单光子发射器的效率很低,真的用它的话会传输得很慢。效率高的是激光光源,但激光又不是严格的单光子,这就给窃听者留下了可乘之机。原则上,窃听者可以把所有的单光子都拦截下来不让通过,在遇到两个或更多光子时拿走一个,让其余的光子通过,这样就可以窃密。这叫作“光子数分离攻击”。

这些漏洞的效果,不是把量子通信变得完全不保密了,而是给安全传输的距离设置了一个上限,超过这个距离就可能泄密。量子密码术最初的实验传输距离不到1米,经过不断努力,到2016年11月,中国科学技术大学、清华大学、中科院上海微系统与信息技术研究所、济南量子技术研究院等单位共同合作,已经把这个距离提高到了400千米。

天地通信,大有可为

据量子卫星首席科学家潘建伟院士介绍,因为光子在光纤里传播大约100千米之后,大约只有1‰的信号可以到达最后的接收站,所以光纤量子通信达到百千米量级就很难再突破。但光子穿透整个大气层后却可以保留80%左右,再利用卫星的中转,就可以实现地面上相距数千千米甚至覆盖全球的广域量子保密通信。

2005年,潘建伟所带领的团队在世界上第一次实现13千米自由空间量子通信实验,证实光子穿透大气层后,其量子态能够有效保持,从而验证了星地量子通信的可行性。

潘建伟院士

经过10多年的发展,从构想、攻关、立项到突破,人类历史上第一颗量子通信卫星终成现实。

按照潘建伟的计划,“墨子”号发射以后,如果效果达到预期,下一步还打算发射“墨子二号”“墨子三号”。

“单颗低轨卫星无法覆盖全球,同时由于强烈的太阳光背景,目前的星地量子通信只能在夜间进行。要实现高效的全球化量子通信,还需要形成一个卫星网络。”

在未来,一个由几十颗量子卫星组成的“璀璨星群”,与地面量子通信干线“携手”,支撑起“天地一体”的量子通信网——这已经不是停留在纸面的设想,而是正在浮现的现实,“量子通信”正从“墨子”号一步步向我们走来。

责任编辑:彭况(E-mail:pengkus@126.com)

背景简介:本文作者为袁岚峰,中国科学技术大学化学博士、中国科学技术大学合肥微尺度物质科学国家实验室副研究员、科技与战略风云学会会长,微博@中科大胡不归 ,知乎@袁岚峰 (https://www.zhihu.com/people/yuan-lan-feng-8)。本文发表于《环球军事》2017年6月上半月版,作为本期专题“量子战争会来临吗?”的文章之二,同期刊出的作者另一篇文章是《量子:我们获取信息的“新”方式》(https://mp.weixin.qq.com/s/ds_67O_9XsWe4CnAVBUl1Q

安全性未知,该超链接内容与搜狐无关)。《环球军事》由解放军报社主管,是全国首家综合性军事半月刊。

一点资讯:

今日头条:

尊敬的畅言客户,您好。您所使用的网站评论功能已广告作弊被限制使用,如有疑问,请咨询客服电话400-780-9680。